inteligentny dom eHouse jest systemem automatyki domu który może być w pełni obsługiwany z zewnątrz (przez internet). Pełna obsługa systemu (wysyłanie komend oraz odbiór statusu danych ze sterowników wykorzystuje protokół TCP) z logowaniem dynamicznym.

Dodatkowo jest możliwe odbieranie statusu danych po UDP.

Aby system eHouse był osiągalny z zewnątrz z sieci internet konieczne jest spełnienie kilku warunków.

1. Łącze internetowe providera musi umożliwić przechodzenie danych z zewnątrz do sieci lokalnej (bez firewalla – przynajmniej na jednym porcie TCP).

2. Łącze internetowe musi posiadać stały adres IP.

3. Alternatywnie router może umożliwiać wykorzystanie usługi DDNS lub podobnej pozwalając na jednoznaczną identyfikację sieci bez stałego adresu IP. Router łączący sieć lokalną z internetem musi obsługiwać usługę DDNS lub podobną (gdy nie ma stałego adresu IP). Konieczne jest utworzenie konta DDNS i poprawne skonfigurowanie routera (wpisanie adresu, użytkownika i hasła) i wszystkich urządzeń nadawczych (wpisanie adresu internetowego).

4. Konieczne jest udostępnienie na lokalnym firewallu portów (usług) wykorzystanych przez system eHouse pozwalających na wyjście danych na zewnątrz i do wewnątrz.

5. Konieczne jest ustawienie NAT (Network Address Translation) przyporządkowując porty zewnętrzne łącza internetowego, portom wewnętrznym i adresowi ip docelowego urządzenia (np. CommManagera lub Komputera PC zarządzającego systemem eHouse.

6. W przypadku chęci odbioru broadcastów UDP statusu ze sterowników konieczne jest także skonfigurowanie sieci VPN (virtual private network) tworząc połączenie tunelowane poprzez dostępne łącze internetowe. Ze względu na niską jakość łączy internetowych oraz brak potwierdzeń, obsługi błędów i mechanizmów zabezpieczających protokółu UDP może okazać się to daremnym trudem.

AD 1. Należy wybrać łącze internetowe gdzie provider nie blokuje portów TCP/IP po swojej stronie lub umożliwia stworzenie reguł firewalla przepuszczając porty do obsługi systemu eHouse przez TCP/IP i łączność z zewnątrz.

AD 2. Stały adres IP jest osiągalny tylko u części providerów i trzeba za niego dodatkowo płacić abonament roczny około 120PLN. Jest to rozwiązanie najlepsze i najbezpieczniejsze gdyż mamy gwarancję, że wszystkie usługi będą dostępne

w przeciwieństwie, do niektórych dostawców internetu oferujących dynamicznie przyznawany adres internetowy lub współdzielony. Dodatkowo mamy bezpośrednią łączność P2P (Peer To Peer) Host do Hosta.

AD 3. W niektórych przypadkach jest możliwość komunikacji z systemem eHouse z wykorzystaniem usługi DDNS lub podobnej. Polega ona na tym że na routerze dostępowym do internetu w sieci LAN pracuje klient usługi DDNS informujący serwer DDNS, jaki adres ma w danej chwili interfejs zewnętrzny łącza oraz pracuje na zasadzie proxy-servera za pośrednictwem serwera DDNS „odwracając” kierunek połączenia w stronę serwera DDNS (Tak jakby to router wewnętrzny nawiązał połączenie z serwerem DDNS i je utrzymywał, a nie stacja z zewnątrz próbowałaby się łączyć ze stacją w sieci LAN. Wykorzystanie połączenia przez „serwer proxy” może znacznie spowolnić transmisję danych w takim przypadku, gdyż dane przechodzą za pośrednictwem serwera, który może znajdować się np w USA.

Należy wybrać serwer leżący możliwie blisko naszej lokalizacji aby zmniejszyć czasy odpowiedzi urządzeń.

Usługa DDNS pełni rolę „mostu softwarowego” na istniejącym łączu internetowym. Z punktu widzenia klienta sieci, łączy się on z serwerem głównym DDNS a nie z drugim „końcem łącza” w sieci LAN.

AD 4. System eHouse do obsługi przez TCP z zewnątrz wymaga udostępnienia portu wychodzącego na zewnątrz (domyślnie 9876) czyli dodanie reguły wyjątku dla Firewalla (dla TCP). Dla udostępniania statusów sterowników przez UDP domyślnie porty to 6789 dla statusu binarnego (z commmanagera lub aplikacji eHouse) oraz 6788 dla statusu tekstowego z aplikacji eHouse.exe. Należy do firewalla dodać wykorzystane porty (dla UDP).

AD 5. Translacja adresów NAT jest wymagana aby dane przychodzące z zewnątrz z danego portu, przekierować na port konkretnego urządzenia wewnątrz sieci LAN. Wymagane jest co najmniej przekierowanie portu TCP do dwustronnej komunikacji z systemem z zewnątrz (domyślnie port 9876 TCP).

AD 6. Poprawne skonfigurowanie sieci VPN wymaga w zasadzie stałego adresu IP. Niektórzy dostawcy internetu pomimo opłaty za stały adres IP traktują VPN jako dodatkową usługę VIP i oczekują dodatkowego wynagrodzenia za jej uaktywnienie najczęściej w formie abonamentu.

Ze względu na zasadę działania protokółu UDP może się okazać że odbiór danych przez internet będzie mało funkcjonalny lub dane statusu będą gubione w wyniku słabo działającego łącza lub błędów transmisji.

W przypadku sieci Internet można w zasadzie zrezygnować z tego kroku zostawiając sobie znacznie bardziej wiarygodną łączność TCP. W zasadzie stosowanie broadcastów UDP może zostać zaimplementowane poza sieć LAN do strefy DMZ czy Intranetu wewnątrz obiektów i sieci rozproszonej w budynku. Decyzję o zostawieniu aktywnej usługi rozsyłania statusu po UDP przez internet czy intranet należy poprzeć testami praktycznymi.

Konfiguracja wstępna routera.

Konfigurację przykładową przedstawiamy na podstawie powszechnie znanego routera WiFi Linksys WRT-54GL.

Jest to router WiFi oparty na linuxie umożliwiający wgranie firmwaru innych producentów z funkcjami jakie nam są potrzebne (VPN, VoIP itd).

Ze względu na pełną obsługę VPN konieczne było zainstalowanie firmwaru dd-wrt uznanego za dobre w świecie routerów oraz instalowane fimowo w niektórych urządzeniach WiFi.

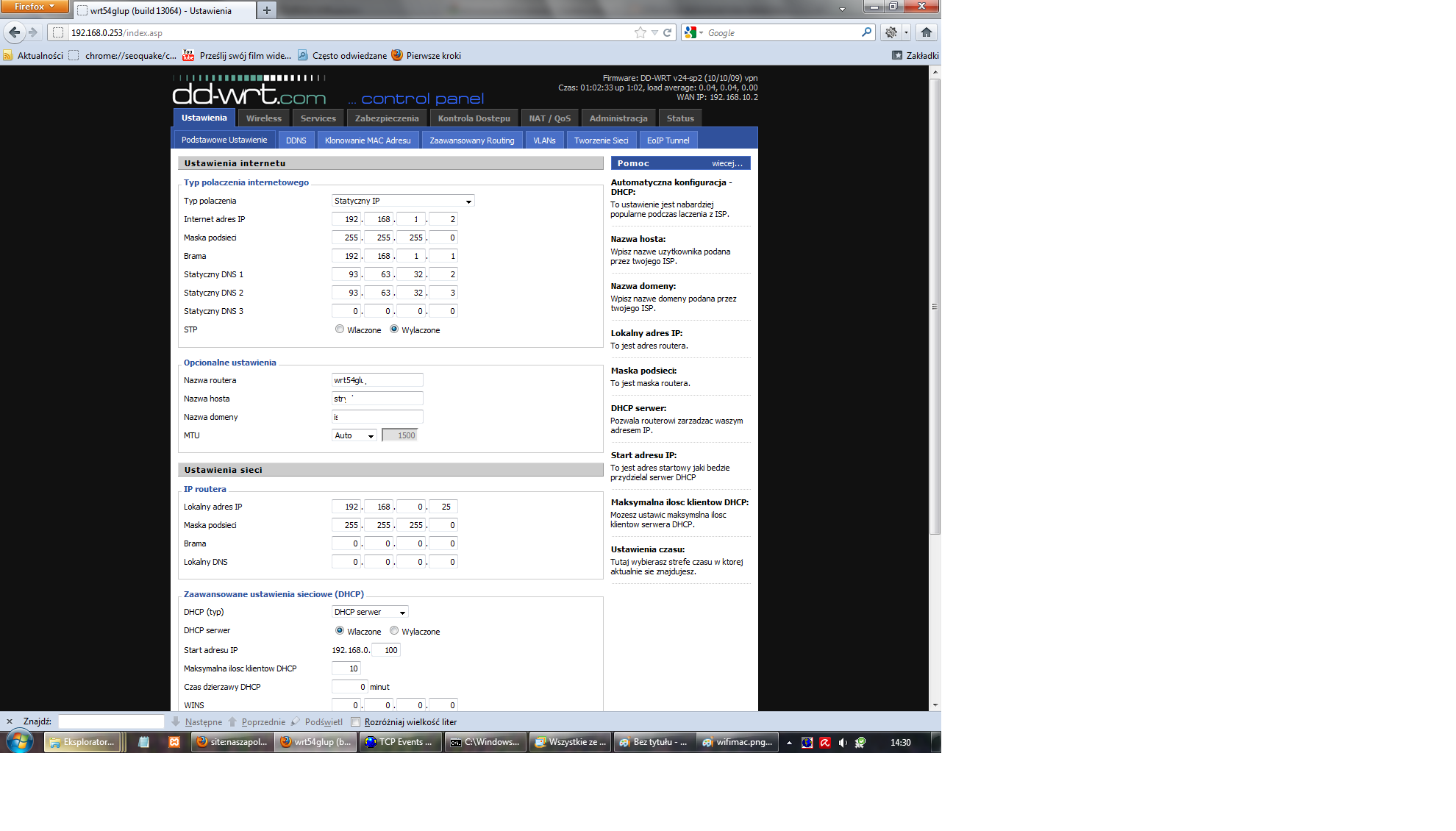

Ustawienie łącza Internet w naszym przypadku stały adres IP. Ważny jest tu adres DNS oraz brama wyjściowa.

Włączenie usługi DHCP dla 10 urządzeń sieci lokalnej. dla podstawowej pracy internetu i sieci LAN.

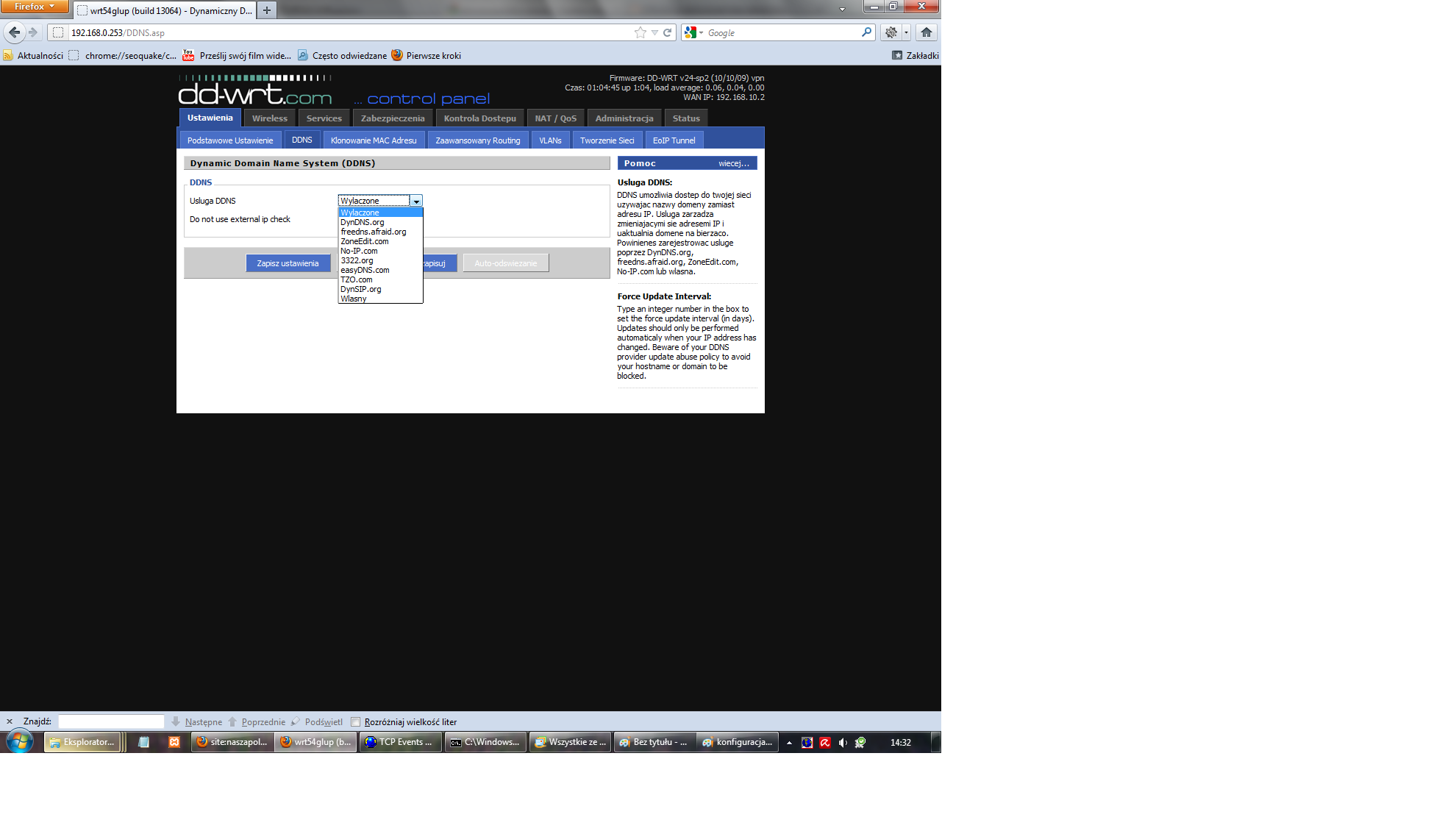

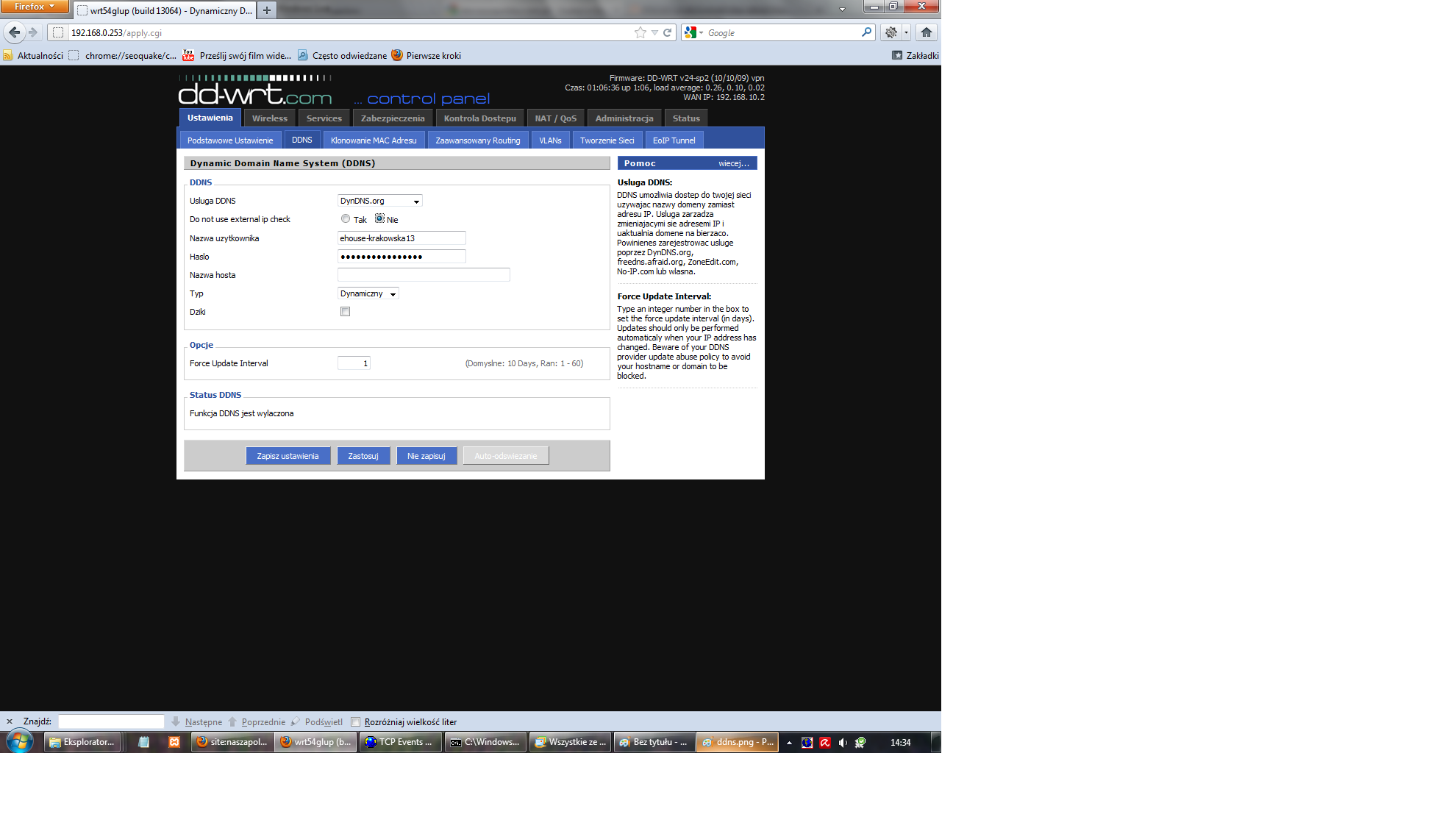

Wybór usługi DDNS lub podobnej – jeśli nie mamy stałego adresu IP lub jeśli chcemy adresować naszą sieć przez nazwę zamiast adresu IP. Usługi te są na ogół darmowe.

W przypadku stałego adresu IP lepiej w konfiguracji wpisać adres IP niż nazwę usługi DDNS ze względu na kilka-kilkanaście sekund krótszy czas odpowiedzi urządzeń.

Konfiguracja usługi DDNS lub podobnej – Przy rejestracji wybieramy sobie unikalny adres znajdujący się w domenie usługi DDNS. Adres ten jest powiązany z nazwą użytkownika i hasłem i jest zarejestrowany na serwerze DDNS.

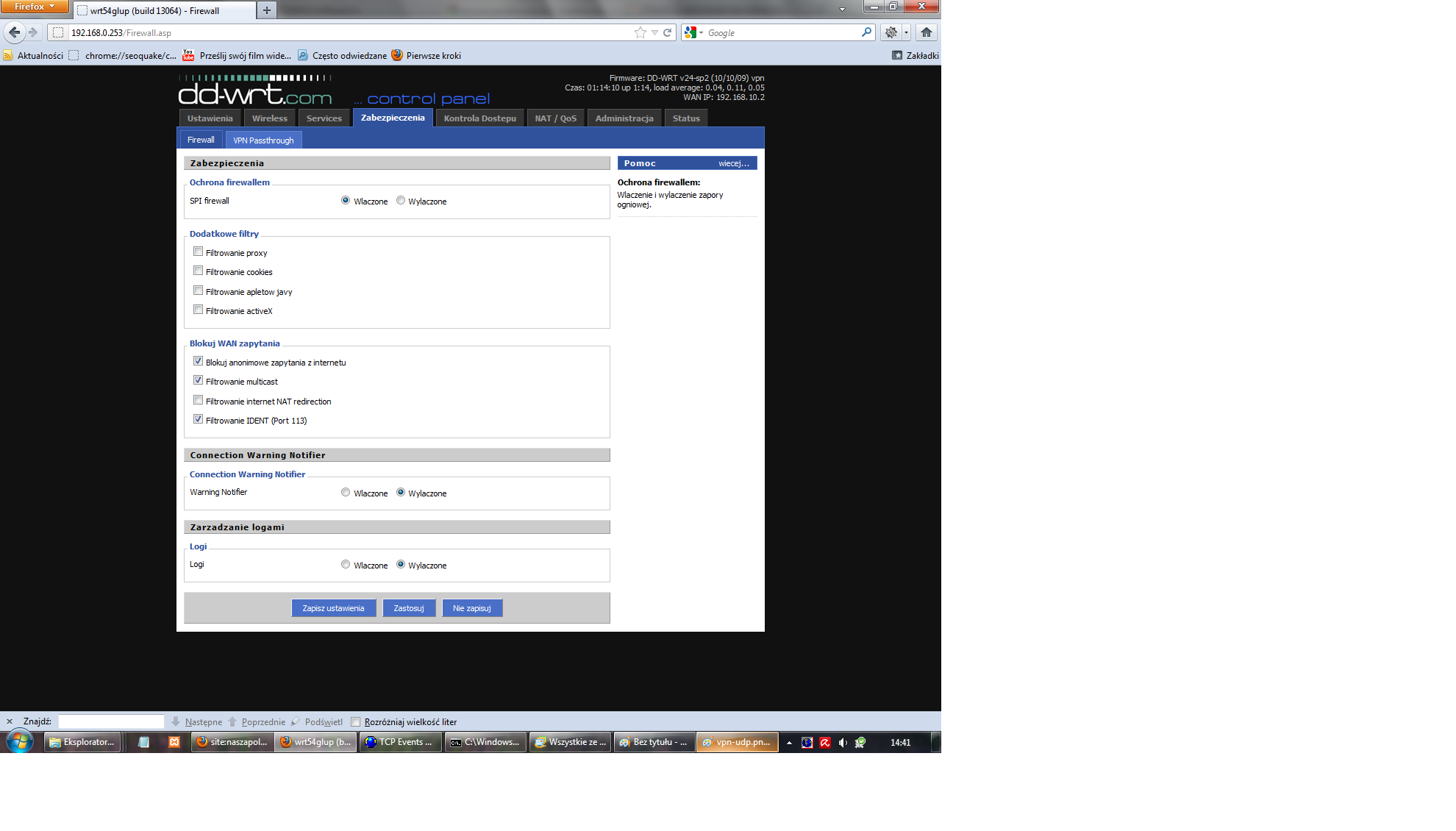

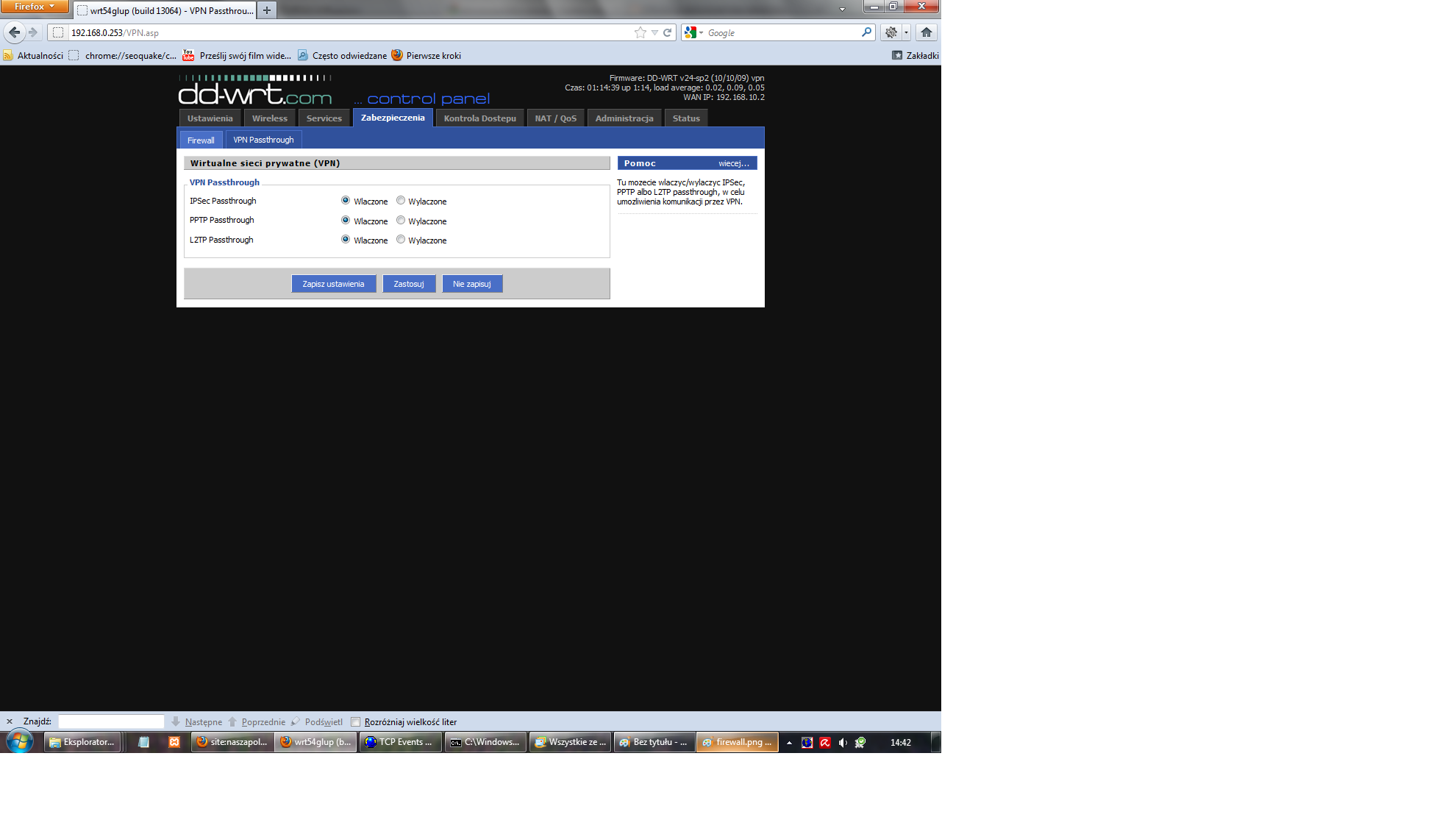

Dalej przechodzimy do włączenia Firewalla który będzie zabezpieczał naszą sieć z zewnątrz i blokował wyjście informacji od wewnątrz.

Jeśli będziemy używać VPN należy odblokować specjalne reguły dla VPN w firewallu.

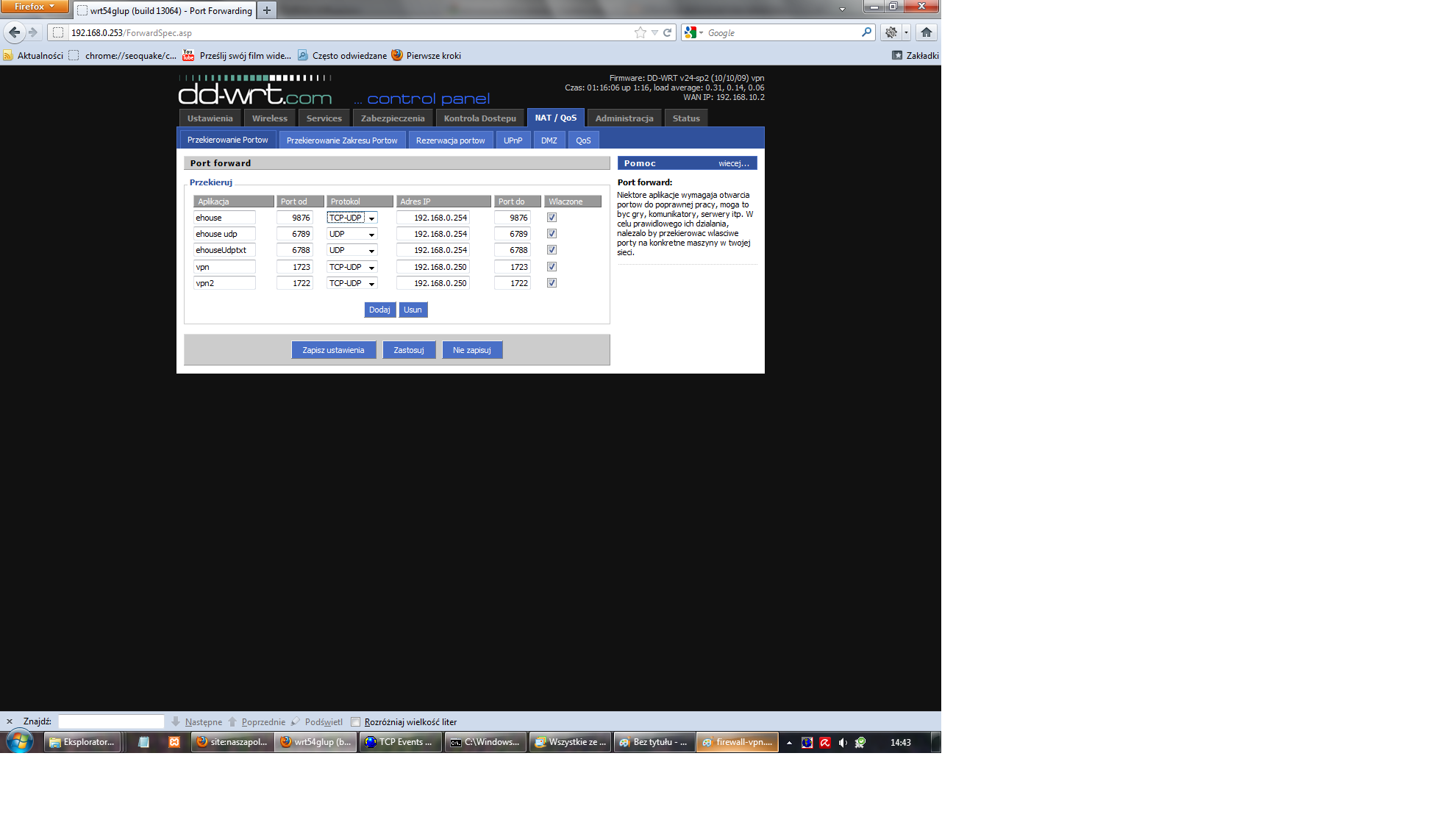

Następnie przechodzimy do ustawienia NAT (Network Address Translation) czyli przyporządkowania portów zewnętrznego interfejsu na porty urządzeń w sieci LAN. Konieczne jest aktywowanie nat dla usługi eHouse (domyślny port 9876) TCP.

Usługi vpn i vpn2 mogą być wymagane na niektórych routerach aby VPN pracował poprawnie a na innych należy je usunąć.

Usługi „eHouse UDP xx” można włączać lub wyłączać jeśli jest to wymagane dla naszego routera – nie są w zasadzie konieczne gdyż wysyłamy tylko dane na zewnątrz.

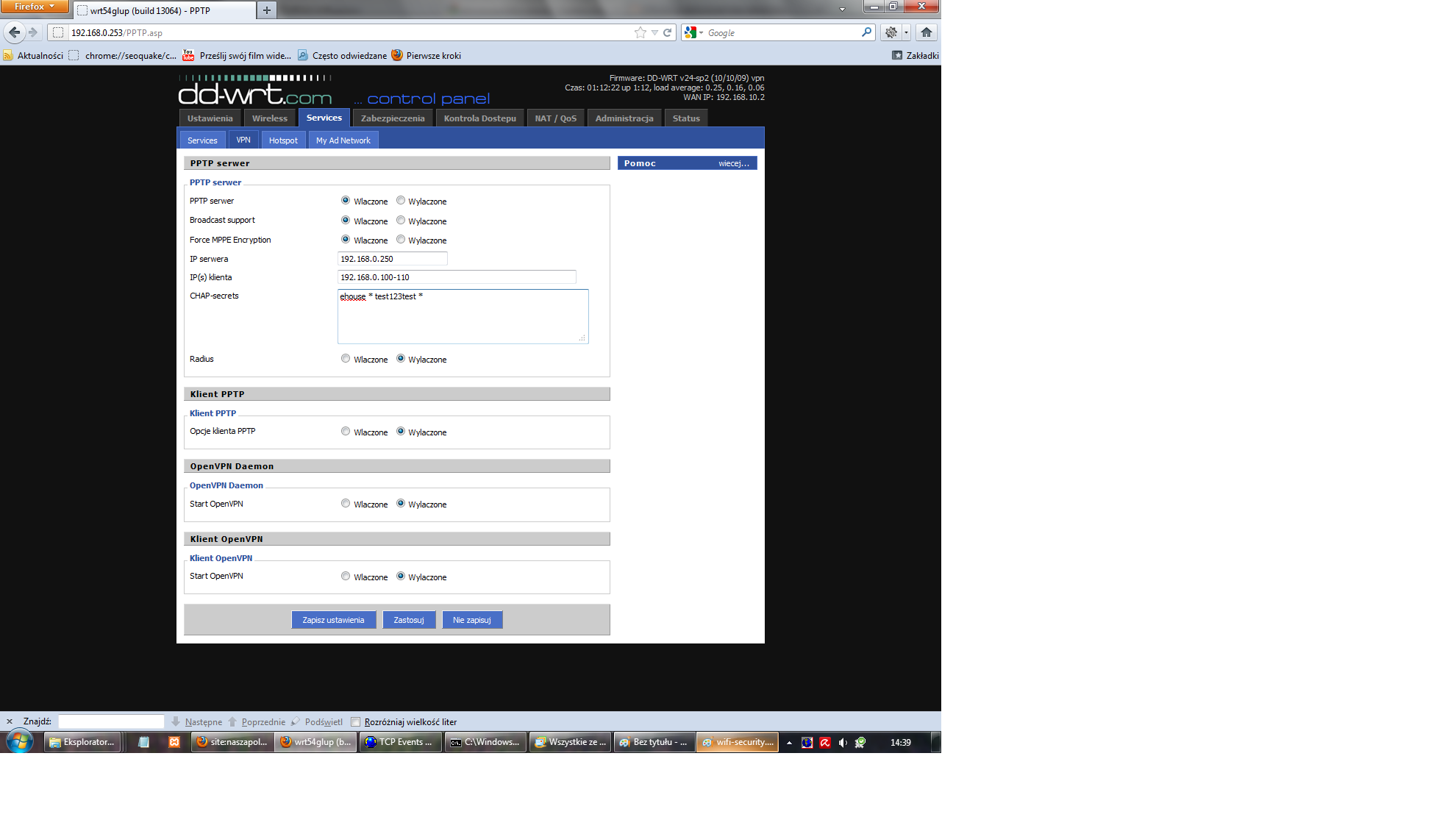

Jeśli zamierzamy używać usługi przesyłania danych na zewnątrz mimo to poniżej przedstawiamy konfigurację VPN do tego celu. Stosujemy do tego celu protokół PPTP (peer to peer transfer protocol), który jest najprostszy i dostępny na największej ilości urządzeń mobilnych bez dodatkowej instalacji i konfiguracji.

Wystarczy serwer PPTP włączyć wraz z broadcastami. Wymuszenie szyfrowania należy przetestować, gdyż w niektórych wersjach systemów operacyjnych platform mobilnych, łącze może być niezbyt stabilne i szybkie.

Podajemy adres serwera (wirtualny w sieci LAN). Dodatkowo w polu CHAP-Secrets podajemy nazwę użytkownika i hasło w sposób przedstawiony jak na zdjęciu.

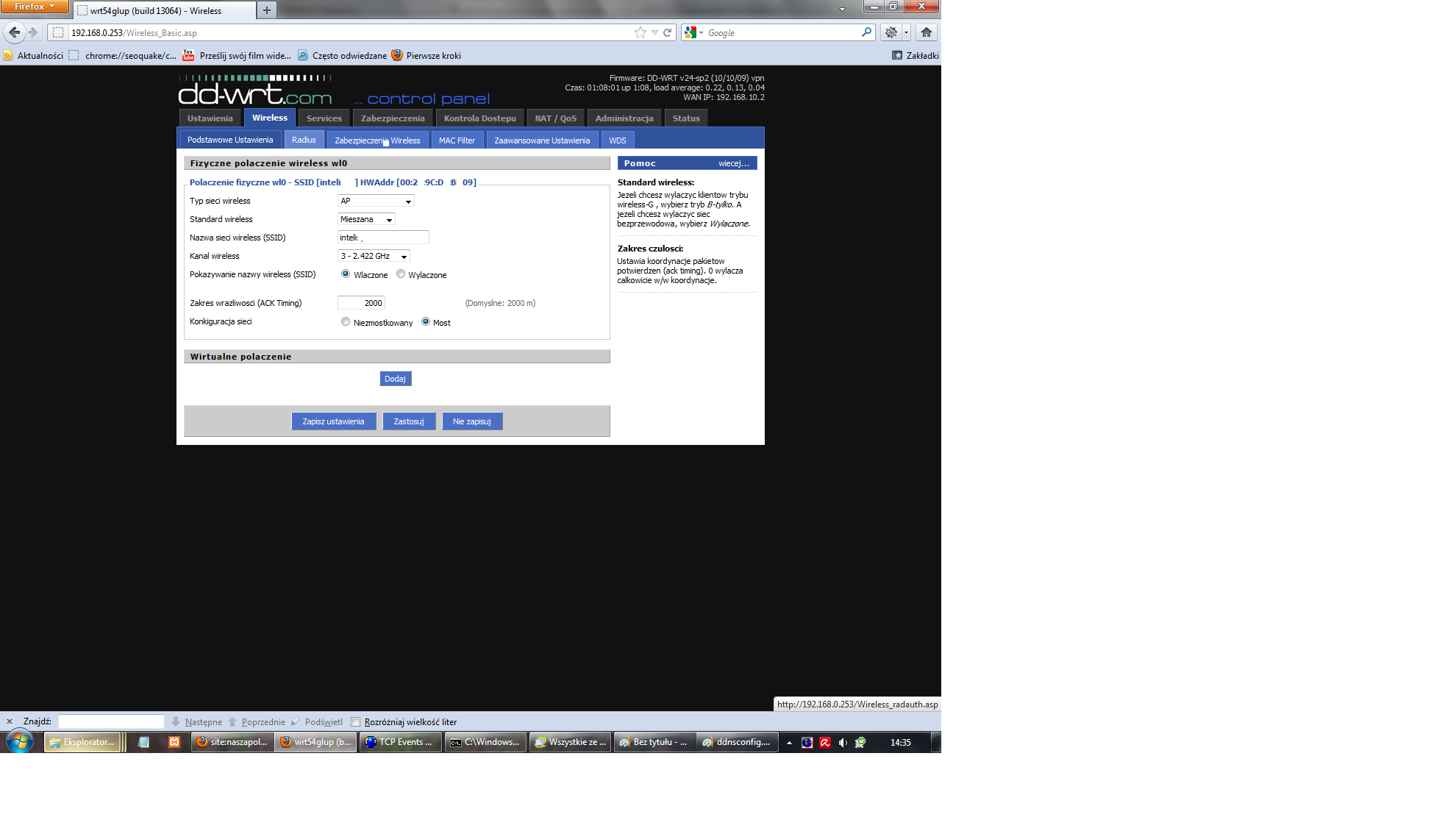

Przy okazji ustawienia routera pod kątem systemu eHouse warto przyjrzeć się ustawieniom WiFi.

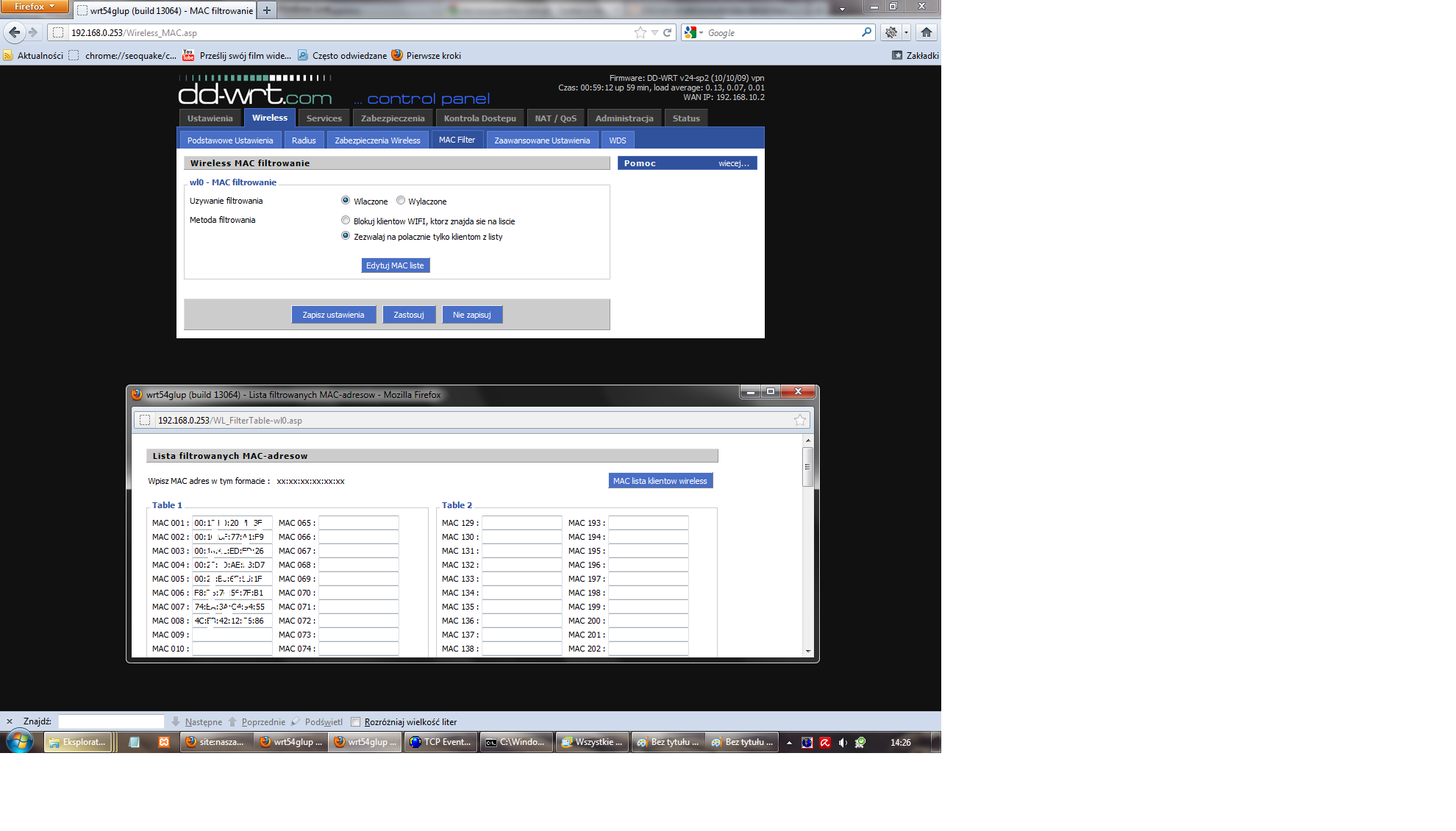

Bardzo dobrym zabezpieczeniem sieci WiFi przed włamaniem od zewnątrz jest odblokowanie tylko własnych adresów MAC kart sieciowych WiFi którymi dysponujemy. Oznacza to zablokowanie wszystkich kart, a do wykluczeń dodanie mac adresów wszystkich urządzeń posiadających karty WiFi. Urządzenia zewnętrzne nie zostaną w ogóle dopuszczone do naszej sieci, nawet jeśli upubliczniony został klucz dostępu do sieci WiFi.

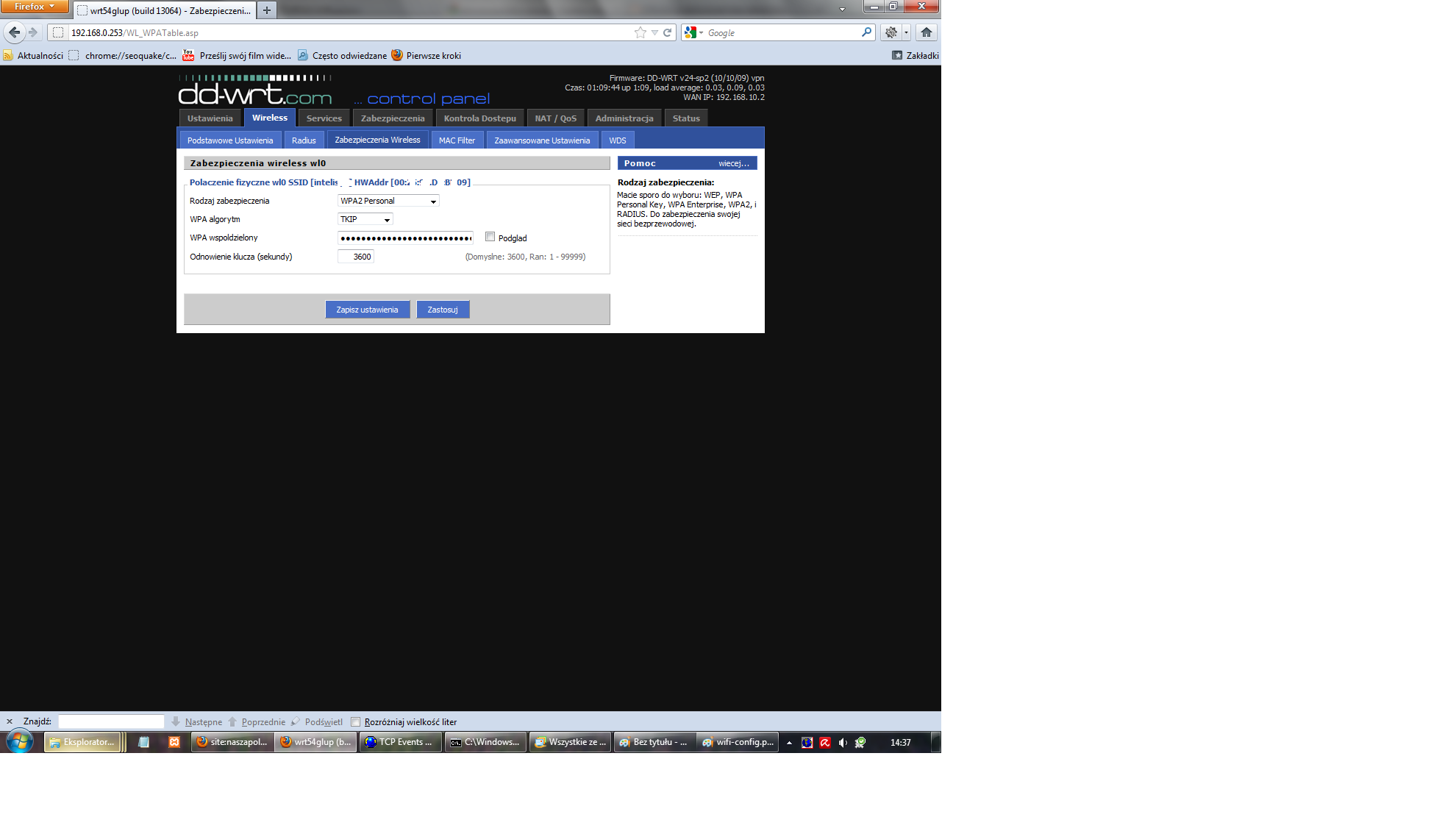

Zabezpieczenie sieci WiFi najlepiej wybrać WPA2Personal + TKIP oraz bardzo długi klucz np 64 znaki co uniemożliwi przeskanowanie wszystkich kombinacji przez skanery sieci WiFi w sąsiedztwie. Klucz ten można zapisać w pliku tekstowym i nie trzeba go pamiętać.

Dodatkowo należy zablokować zdalną możliwość konfiguracji routera (z sieci WiFi i Internetu).